看来M247接了PCCW的transit

Author: 河小马

C, C++, PHP, Python 开发

业余Front End 开发

Owner of Advertcn.com and cnMarketers.com

C, C++, PHP, Python 开发 业余Front End 开发 Owner of Advertcn.com and cnMarketers.com

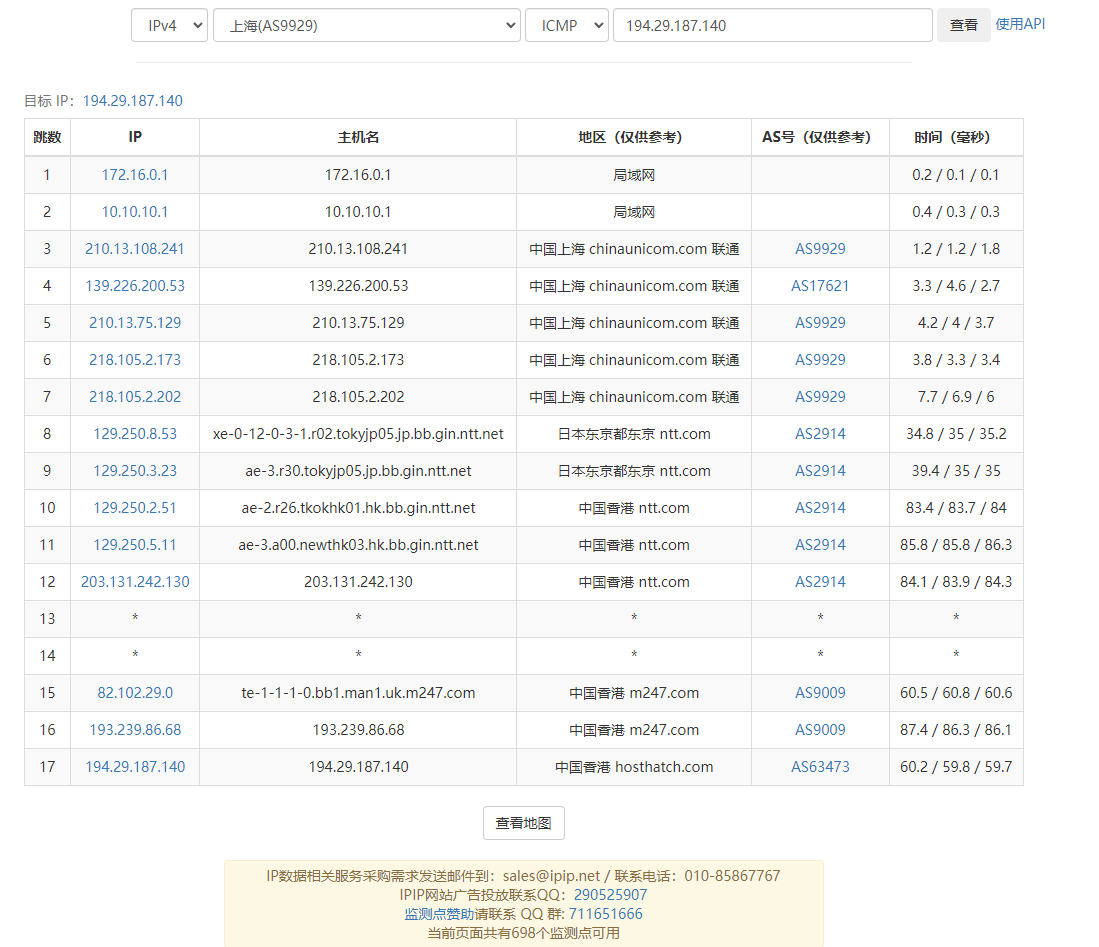

上海联通9929 -> HostHatch 香港

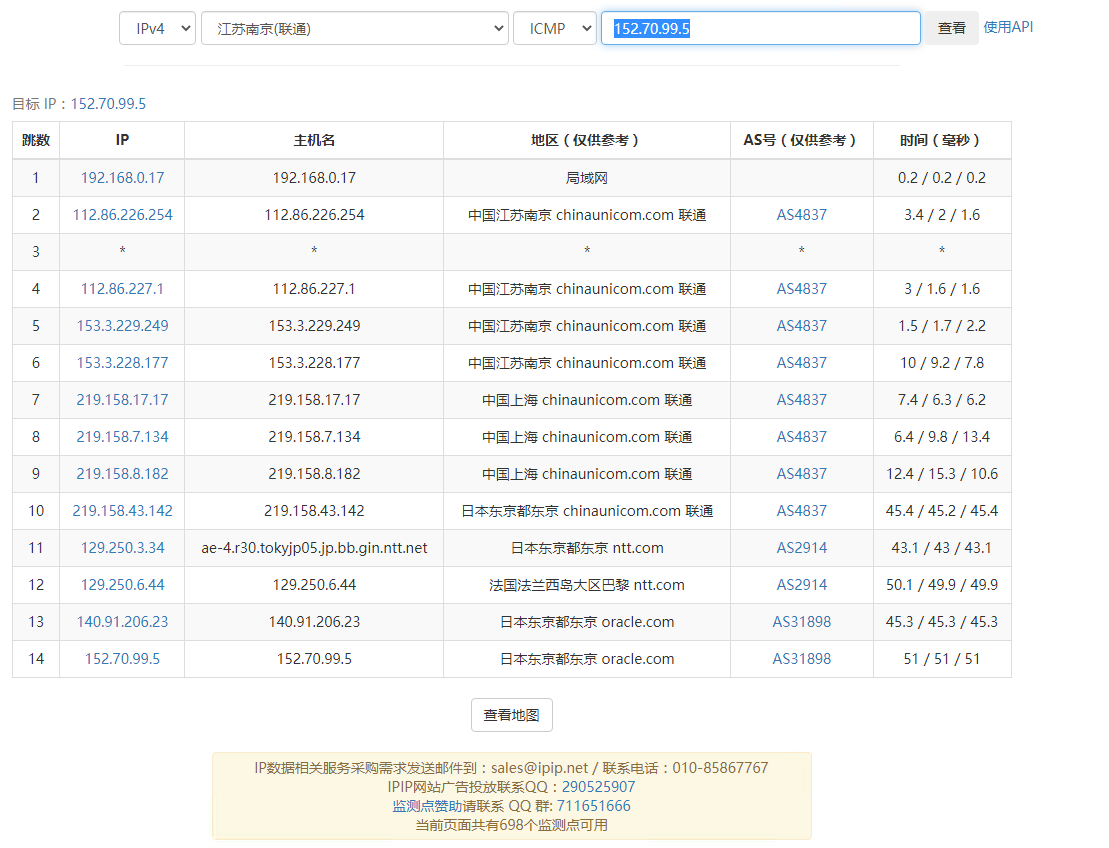

南京联通 -> Oracle东京Traceroute

合肥联通 -> Oracle东京Traceroute

上海联通9929 -> Krypt ION 洛杉矶

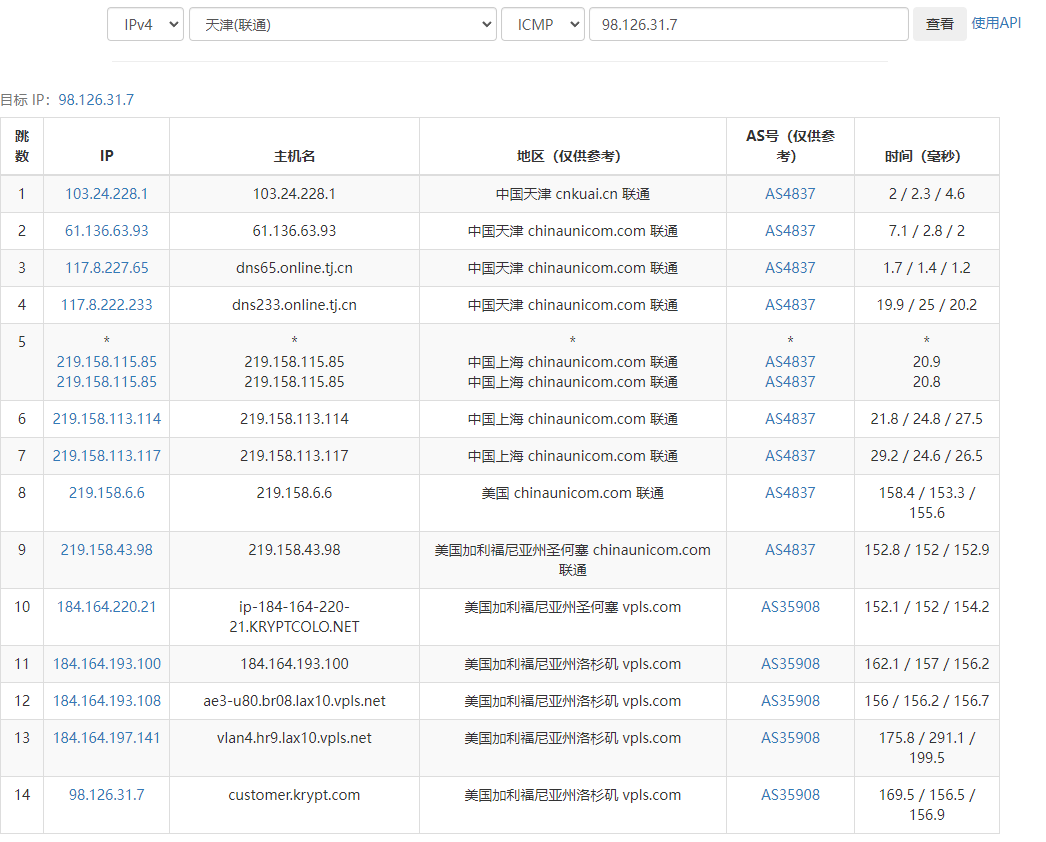

天津联通->Krypt ION 洛杉矶

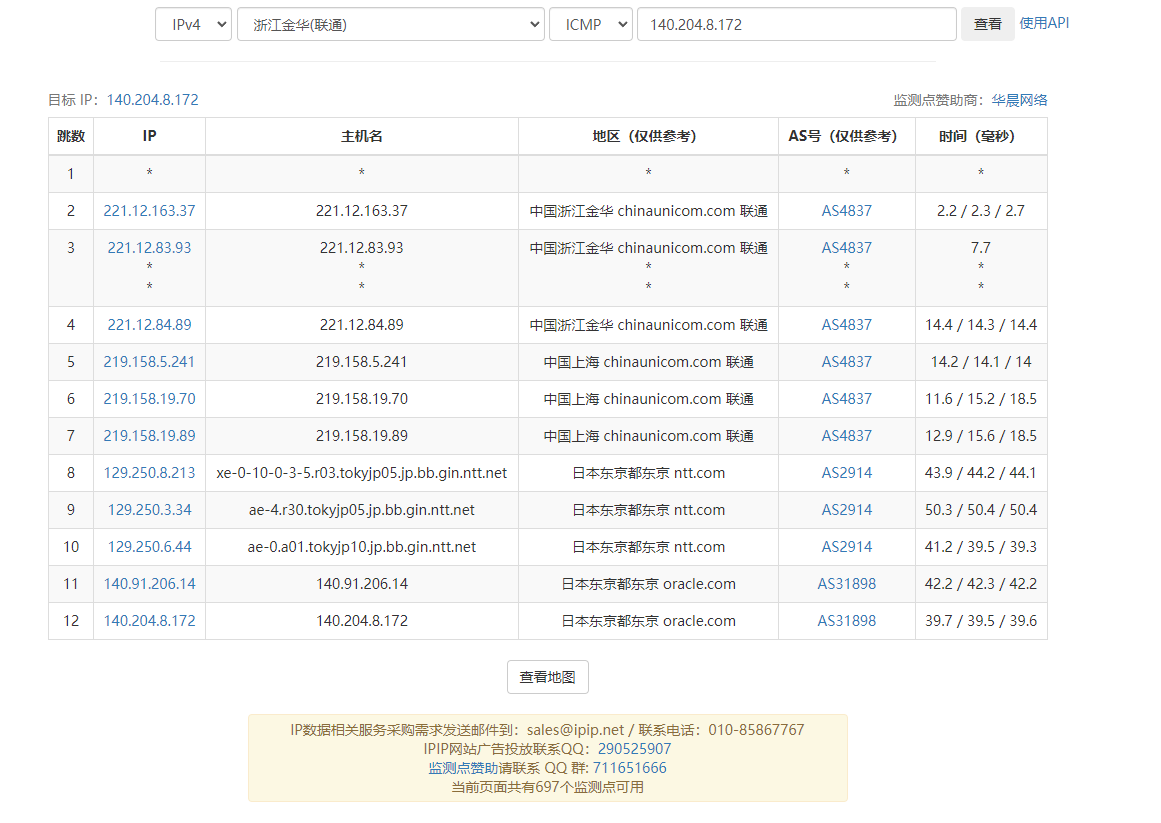

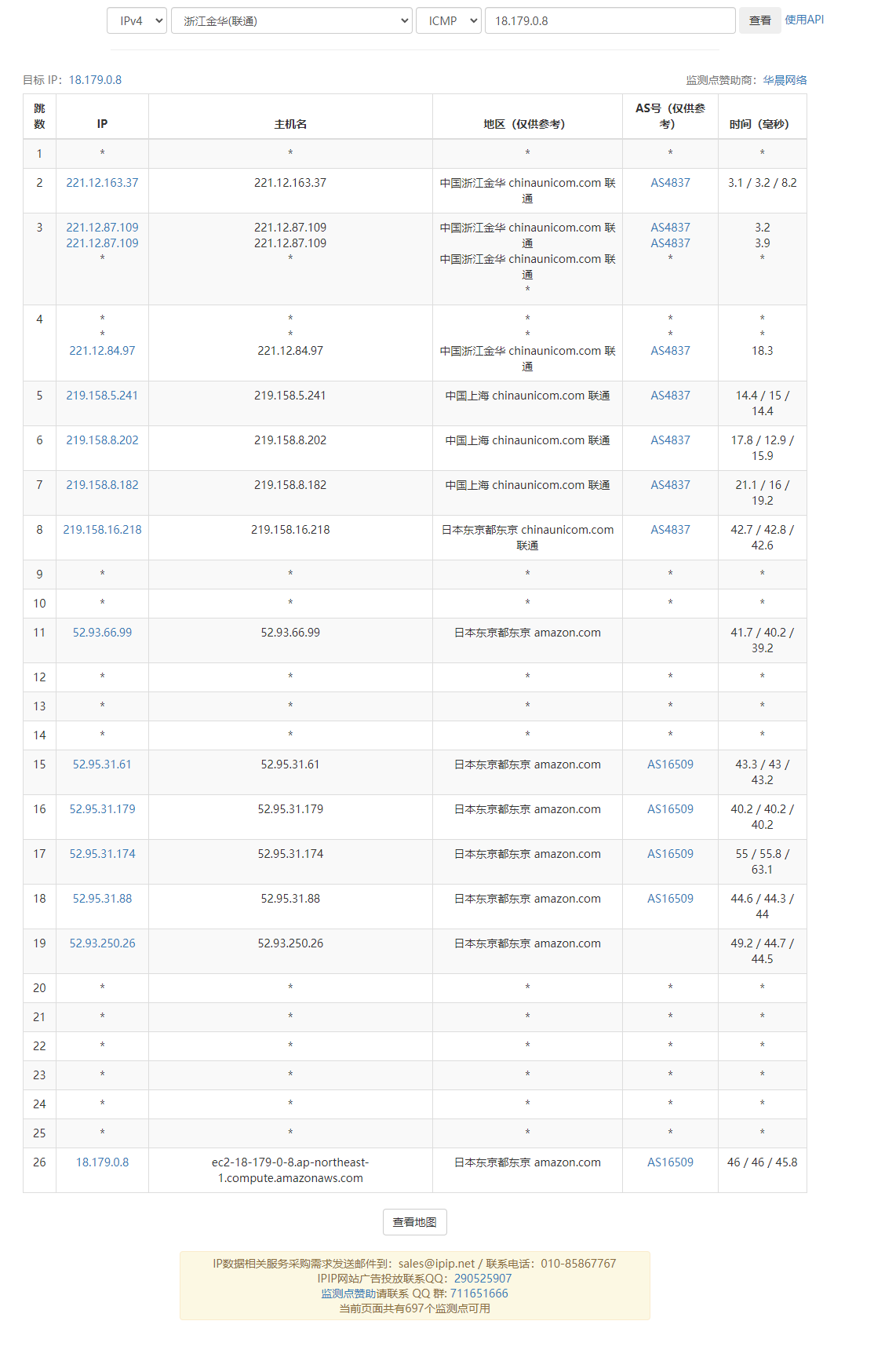

浙江金华联通, 天津联通->Oracle东京Traceroute

浙江金华联通->AWS东京Traceroute

HostHatch 洛杉矶黑五机器Benchmark

这台机器是storage机器,用来专门做备份的.

在进入prod状态之前,做一下benchmark

# ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## # # Yet-Another-Bench-Script # # v2021-12-28 # # https://github.com/masonr/yet-another-bench-script # # ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## # Fri Jan 21 00:34:59 UTC 2022 Basic System Information: --------------------------------- Processor : Intel(R) Xeon(R) CPU E5-2697 v2 @ 2.70GHz CPU cores : 1 @ 2699.998 MHz AES-NI : ✔ Enabled VM-x/AMD-V : ❌ Disabled RAM : 1.8 GiB Swap : 0.0 KiB Disk : 1.8 TiB fio Disk Speed Tests (Mixed R/W 50/50): --------------------------------- Block Size | 4k (IOPS) | 64k (IOPS) ------ | --- ---- | ---- ---- Read | 8.14 MB/s (2.0k) | 106.67 MB/s (1.6k) Write | 8.18 MB/s (2.0k) | 107.24 MB/s (1.6k) Total | 16.32 MB/s (4.0k) | 213.91 MB/s (3.3k) | | Block Size | 512k (IOPS) | 1m (IOPS) ------ | --- ---- | ---- ---- Read | 327.43 MB/s (639) | 476.64 MB/s (465) Write | 344.83 MB/s (673) | 508.39 MB/s (496) Total | 672.27 MB/s (1.3k) | 985.04 MB/s (961) iperf3 Network Speed Tests (IPv4): --------------------------------- Provider | Location (Link) | Send Speed | Recv Speed | | | Clouvider | London, UK (10G) | 604 Mbits/sec | 1.17 Gbits/sec Online.net | Paris, FR (10G) | 475 Mbits/sec | 1.21 Gbits/sec WorldStream | The Netherlands (10G) | 751 Mbits/sec | 1.17 Gbits/sec WebHorizon | Singapore (400M) | 125 Mbits/sec | 226 Mbits/sec Clouvider | NYC, NY, US (10G) | 1.65 Gbits/sec | 2.96 Gbits/sec Velocity Online | Tallahassee, FL, US (10G) | 1.35 Gbits/sec | 2.19 Gbits/sec Clouvider | Los Angeles, CA, US (10G) | 3.05 Gbits/sec | 5.04 Gbits/sec Iveloz Telecom | Sao Paulo, BR (2G) | 165 Mbits/sec | 959 Mbits/sec Geekbench 5 Benchmark Test: --------------------------------- Test | Value | Single Core | 590 Multi Core | 585 Full Test | https://browser.geekbench.com/v5/cpu/xxxxxx

HostHatch 香港黑五机器Benchmark

# ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## # # Yet-Another-Bench-Script # # v2021-12-28 # # https://github.com/masonr/yet-another-bench-script # # ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## ## # Thu Jan 20 11:31:35 UTC 2022 Basic System Information: --------------------------------- Processor : AMD EPYC 7443 24-Core Processor CPU cores : 2 @ 2844.654 MHz AES-NI : ✔ Enabled VM-x/AMD-V : ✔ Enabled RAM : 4.8 GiB Swap : 0.0 KiB Disk : 27.9 GiB fio Disk Speed Tests (Mixed R/W 50/50): --------------------------------- Block Size | 4k (IOPS) | 64k (IOPS) ------ | --- ---- | ---- ---- Read | 242.09 MB/s (60.5k) | 2.93 GB/s (45.9k) Write | 242.73 MB/s (60.6k) | 2.95 GB/s (46.1k) Total | 484.83 MB/s (121.2k) | 5.89 GB/s (92.0k) | | Block Size | 512k (IOPS) | 1m (IOPS) ------ | --- ---- | ---- ---- Read | 5.22 GB/s (10.2k) | 5.27 GB/s (5.1k) Write | 5.50 GB/s (10.7k) | 5.62 GB/s (5.4k) Total | 10.72 GB/s (20.9k) | 10.89 GB/s (10.6k) iperf3 Network Speed Tests (IPv4): --------------------------------- Provider | Location (Link) | Send Speed | Recv Speed | | | Clouvider | London, UK (10G) | 192 Mbits/sec | 521 Mbits/sec Online.net | Paris, FR (10G) | 206 Mbits/sec | 982 Mbits/sec WorldStream | The Netherlands (10G) | busy | 880 Mbits/sec WebHorizon | Singapore (400M) | 146 Mbits/sec | 349 Mbits/sec Clouvider | NYC, NY, US (10G) | 117 Mbits/sec | 727 Mbits/sec Velocity Online | Tallahassee, FL, US (10G) | 264 Mbits/sec | 755 Mbits/sec Clouvider | Los Angeles, CA, US (10G) | 253 Mbits/sec | 972 Mbits/sec Iveloz Telecom | Sao Paulo, BR (2G) | 127 Mbits/sec | 437 Mbits/sec Geekbench 5 Benchmark Test: --------------------------------- Test | Value | Single Core | 1154 Multi Core | 2251 Full Test | https://browser.geekbench.com/v5/cpu/xxxxxx